เราเคยสงสัยกันมั้ยครับว่า มีใครเอา E-mail ของเราไปแอบอ้าง ส่งอะไรชั่วร้ายหลอกลวง ให้ไปใคร ๆ ที่เรารู้จักหรือเปล่า เราจะมีวิธีการป้องกันอย่างไร นั่นคือสิ่งที่เราจะเรียนรู้กันในครั้งนี้ครับ

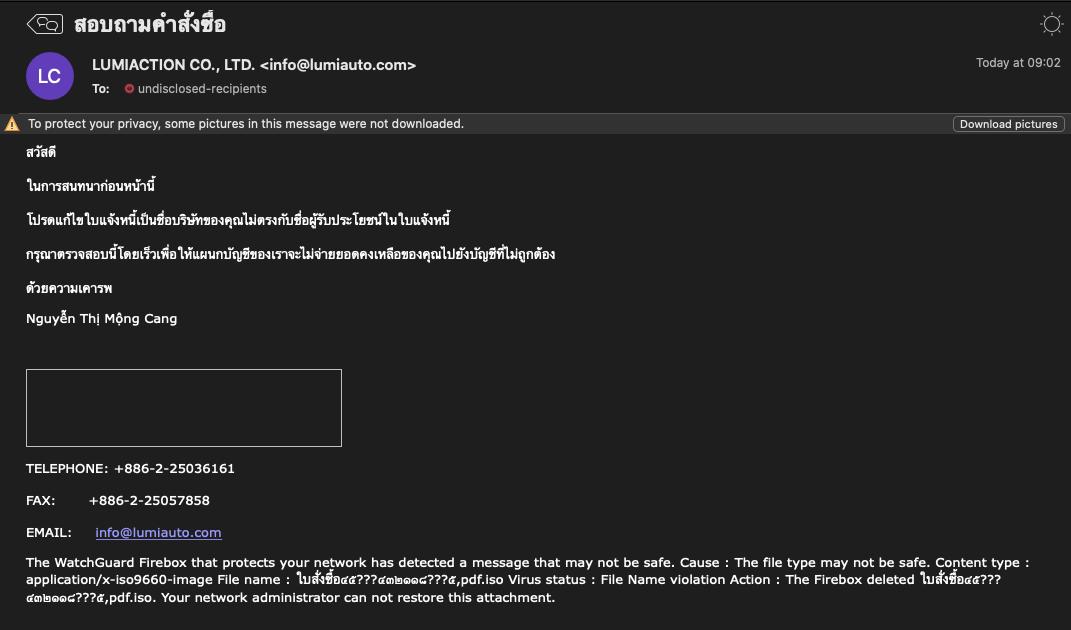

อันนี้เป็น E-mail ตัวอย่างที่ผมได้รับเมื่อไม่นานมานี้

แฉเล่ห์คนร้ายกันก่อน

แฉเล่ห์คนร้ายกันก่อน

จากการเอา e-mail มาขึงพืดบนโต๊ะ ชำแหละดูตับไตไส้พุงแล้ว แฉพฤติกรรมของคนร้ายได้ดังนี้ครับ

• e-mail นี้ถูกส่งออกมา 3 ครั้ง วันที่ 16-Feb-2020 เวลาท้องถิ่นของผู้ส่งคือ 22:39, 22:40, และ 22:43

• e-mail 3 ฉบับนี้ ส่งมาถึงหลาย ๆ address ใน optimus. โดยแบ่งเป็น e-mail ละ 1-3 address

• ดูจาก From address เห็นว่า e-mail นี้ ถูก “อ้างว่า” ส่งออกมาจาก info@lumiauto.

• ข้อมูลจาก web lumiauto. แสดงว่า บริษัทนี้ชื่อ Lumi Action Co., Ltd. มี HQ อยู่ที่ไต้หวัน และมีโรงงานอยู่ที่ เซี่ยงไฮ้-จีน ข้อมูล Trading ที่ค้นได้บนอินเตอร์เน็ต แสดงความเชื่อมโยงว่า บริษัท Lumi Action เป็น Supplier ให้กับหลายบริษัทในอาร์เจนตินา

• ทางเทคนิค พบว่า e-mail นี้ถูกส่งออกมาจาก Mail server ของ ISP ในอาร์เจนตินา ชื่อ AllyTech - www.allytech.

• ในทางเทคนิค ไม่พบว่ามีการระบุข้อมูลใด ๆ ของ Mail client ที่ใช้ในการส่ง e-mail นี้เลย ไม่ว่าจะเป็น Mail client, IP ของ Mail client หรือ Logon Username ของผู้ส่ง เชื่อว่า Mail server ของ ISP นี้น่าจะถูกครอบครองโดยคนร้าย และคนร้ายใช้ Mail server ส่ง e-mail ออกมาด้วยตัวเอง โดยไม่ได้ใช้ Mail client หรือ Logon user account

• คนร้ายส่ง e-mail นี้ออกมา โดยแนบไฟล์ชื่อ “ใบสั่งซื้อ๔๕???๔๓๒๑๑๘???๕,pdf.iso” มาด้วย ซึ่งไฟล์นี้ก็ถูก Firewall ตรวจจับความผิดปกติและเขี่ยทิ้งไปได้อย่างง่ายดาย

เรื่องของการเขี่ยไฟล์ทิ้ง ก็เป็นเรื่องน่าสนใจ ผู้ร้ายมีลูกเล่นเยอะเหลือเกิน ก็เอาไว้มาแฉกันวันหลังครับ เนื้อหาครั้งนี้ เราจะคุยกันเรื่องของ “การแอบอ้างผู้ส่ง” กันครับ

สรุปก็น่าจะร้อยเรียงเรื่องได้ว่า ผู้ร้ายได้ลักลอบเข้าไปที่ Mail server ของ ISP และได้ใช้ From account ที่น่าเชื่อถือ ซึ่งอยู่ในฐานข้อมูลของ Mail server เอง ใช้ From address นั้นในการส่ง spam mail ออกมา โดยผู้ร้ายมี e-mail address ของ optimus. อยู่ในฐานข้อมูลขนาดใหญ่ ซึ่งฐานข้อมูลผู้รับนี้ก็ยังมีอีกหลาย Domain ของหลายบริษัทอยู่ในนั้นด้วย

e-mail ที่ส่งออกมา ก็แนบไฟล์ Malware เพื่อหวังให้ผู้รับคลิก ซึ่งกับ Domain อื่น ๆ ที่ไม่มีระบบป้องกันไฟล์แปลกปลอม ไฟล์นี้ก็จะไปถึงมือของผู้รับ และผู้รับอาจหลงกลเปิดไฟล์ขึ้นมา ความซวยก็จะมาเยือนผู้รับและผู้เปิดไฟล์นั้นทันทีครับ แบบนี้เป็นอันว่าผู้ร้ายทำงานสำเร็จ อาจได้เหยื่อ Ransomware เพิ่มอีกราย

ไม่อยากโดนแอบอ้างว่าเป็นผู้ส่ง Spam

ในโลกของ e-mail นั้น มีการแอบอ้างผู้ส่งกันมาเป็นสิบปีแล้วครับ ดังนั้น ขบวนการป้องกันการแอบอ้าง ก็มีมานานแล้วเช่นกัน แต่เชื่อมั้ยครับ ไม่ค่อยมีคนสนใจจะเปิดใช้มาตรการป้องกันการแอบอ้างที่ว่านี้เท่าไหร่ มาตรการที่ว่านี้ เรียกว่า SPF record ครับ เรียกสั้น ๆ แค่ SPF ละกัน

e-mail ที่ยกมาเป็นตัวอย่างครั้งนี้ ถือว่าเป็นตัวอย่างไม่ดี...ที่ดี คือ Domain ของผู้ส่ง (lumiauto.) เขาไม่เปิดใช้มาตรการป้องกันที่ว่านี้ครับ ทำให้คนในโลกนี้บอกไม่ได้เลยว่า e-mail ที่ได้รับนี้ มาจาก lumiauto จริงหรือเปล่า พอเช็คไม่ได้ ก็ต้องเลือกล่ะครับว่า จะรับ e-mail นี้หรือจะทิ้ง

ส่วนใหญ่ก็เลือกที่จะรับ e-mail ครับ แม้จะตรวจดูต้นทางไม่ได้ ก็รับเอาไว้ก่อน มันจึงเป็นที่มาของ e-mail ปลอมที่ผมหยิบมาให้ดูนี่แหละ เป็นไงล่ะ เปิดมาก็เจอระเบิดเป็นไฟล์แนบจริง ๆ ด้วย

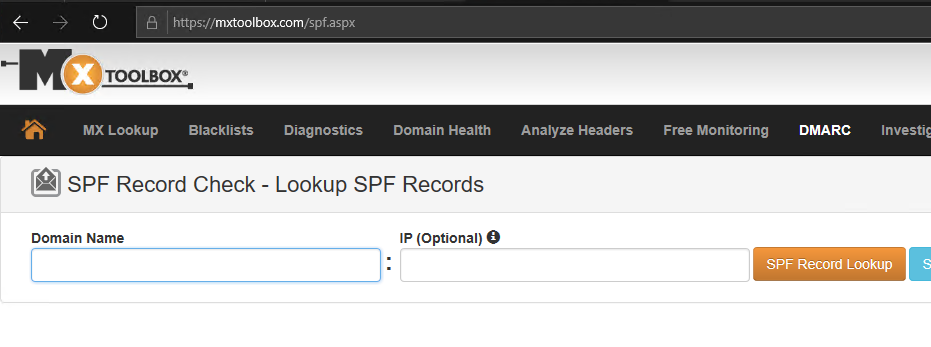

ทีนี้เราจะรู้ได้อย่างไรว่า เจ้าของ Domain เขาไม่ได้เปิดใช้ SPF....... ง่ายมากครับ แค่ใช้ web นี้ตรวจดูครับ เปิดไปที่

https://mxtoolbox.com/spf.aspx

ในช่อง Domain Name ให้พิมพ์ว่า lumiauto.com เข้าไปดูครับ แล้วก็กดที่ปุ่ม SPF Record Lookup ถ้าผลออกมาไม่มีตารางที่มีตัวหนังสือสีเขียว ก็แสดงว่าเขาไม่ได้เปิดใช้ SPF ซึ่ง ณ วัน-เวลาที่กำลังเขียนเรื่องนี้ Domain นี้ยังไม่ได้เปิดใช้ SPF ครับ

เราสามารถลองป้อน Domain อื่น ๆ ที่เรารู้จัก เพื่อทดสอบว่า Domain นั้นมีการเปิดใช้ SPF เพื่อป้องกันการปลอมตัวผู้ส่งหรือเปล่า

เสร็จแล้วก็ย้อนกลับมาถามตัวเองว่า เฮ้ย...แล้วออฟฟิศเราล่ะ เปิด SPF ป่าววะ !!!

ก็ลองป้อนเข้าไปเช็คกันดูครับ ไม่ได้ยากเลย กดดูก็รู้แล้ว ถ้าไม่ได้มีตารางที่มีตัวหนังสือเขียว ๆ ออกมา ก็แสดงว่า ในโลกนี้ ใคร ๆ ก็สามารถจะส่ง e-mail ไปให้ใครต่อใคร โดยอ้างว่า ส่งมาจาก Account ของคนในออฟฟิศของคุณได้ ไม่แตกต่างจาก e-mail ตัวอย่างที่ผมยกมาให้ดูนี้

คุณไม่จำเป็นจะต้องเป็นผู้เชี่ยวชาญด้าน e-mail ก็สามารถเช็คได้ว่า ออฟฟิศของคุณปลอดภัยจากการโดนแอบอ้างหรือไม่ โดยตรวจจาก SPF นี้ ถ้าพบว่าไม่ได้ Domain ของคุณไม่ได้เปิด SPF เอาหน้าจอที่คุณตรวจ SPF นี้ไปถามคนที่รับผิดชอบ e-mail เขาเลยครับ เอาผลการตรวจ SPF ให้เขาดู เทียบกับ Domain อื่น ๆ ที่เขามี SPF เปิดใช้กัน ให้ Mail admin เขาไปจัดการเปิด SPF มาให้เรียบร้อย คุณเองก็คอยตรวจดูด้วยหน้า mxtoolbox เท่านั้น มันเขียวเมื่อไหร่ ก็แสดงว่า Mail admin เขาเปิด SPF ขึ้นมาใช้แล้ว ก็เป็นอันว่า Domain ของคุณก็จะไม่ถูกแอบอ้างแล้ว

เรื่อง SPF นี้ ใช้ป้องกันการแอบอ้างนอกองค์กรนะครับ ส่วนเรื่องการแอบอ้างภายใน เช่น พนักงาน A จะส่ง e-mail ไปให้พนักงาน B โดยอ้างว่าส่งมาจากพนักงาน C อันนี้ SPF ไม่เกี่ยวนะครับ การป้องกันในระดับนี้ เป็นอีกกลไกหนึ่งที่มีอยู่ใน Security setting ของ Mail server เองครับ สามารถแจ้งให้ Mail admin เปิดให้ทำงานได้เหมือนกันครับ

เกี่ยวอะไรกับครีมกันแดดมั้ย

เราอาจรู้จัก SPF จากครีมกันแดด (Sun Protection Factor) วันนี้ก็มารู้จัก SPF อีกตัวที่มีเอาไว้ป้องกันการปลอมตัวผู้ส่ง (Sender Policy Framework) ถ้าคุณไม่อยากให้ใครเอา Address ของคุณไปแอบอ้าง ก็ช่วยกันตรวจดู Domain ของเราเองครับ mxtoolbox.com ใช้ง่ายอย่างที่แนะนำไป ไม่ต้องเป็นผู้เชี่ยวชาญก็ทำได้

Cybersecurity เป็นสิ่งที่ทุกคนสามารถมีส่วนร่วมได้ครับ

ที่มาของบทความ :

http://www.optimus.co.th/Training/OPT-TR-0330

ป้องกันไม่ให้ใครเอา E-mail ของเราไปแอบอ้างได้อย่างไร

อันนี้เป็น E-mail ตัวอย่างที่ผมได้รับเมื่อไม่นานมานี้

แฉเล่ห์คนร้ายกันก่อน

จากการเอา e-mail มาขึงพืดบนโต๊ะ ชำแหละดูตับไตไส้พุงแล้ว แฉพฤติกรรมของคนร้ายได้ดังนี้ครับ

• e-mail นี้ถูกส่งออกมา 3 ครั้ง วันที่ 16-Feb-2020 เวลาท้องถิ่นของผู้ส่งคือ 22:39, 22:40, และ 22:43

• e-mail 3 ฉบับนี้ ส่งมาถึงหลาย ๆ address ใน optimus. โดยแบ่งเป็น e-mail ละ 1-3 address

• ดูจาก From address เห็นว่า e-mail นี้ ถูก “อ้างว่า” ส่งออกมาจาก info@lumiauto.

• ข้อมูลจาก web lumiauto. แสดงว่า บริษัทนี้ชื่อ Lumi Action Co., Ltd. มี HQ อยู่ที่ไต้หวัน และมีโรงงานอยู่ที่ เซี่ยงไฮ้-จีน ข้อมูล Trading ที่ค้นได้บนอินเตอร์เน็ต แสดงความเชื่อมโยงว่า บริษัท Lumi Action เป็น Supplier ให้กับหลายบริษัทในอาร์เจนตินา

• ทางเทคนิค พบว่า e-mail นี้ถูกส่งออกมาจาก Mail server ของ ISP ในอาร์เจนตินา ชื่อ AllyTech - www.allytech.

• ในทางเทคนิค ไม่พบว่ามีการระบุข้อมูลใด ๆ ของ Mail client ที่ใช้ในการส่ง e-mail นี้เลย ไม่ว่าจะเป็น Mail client, IP ของ Mail client หรือ Logon Username ของผู้ส่ง เชื่อว่า Mail server ของ ISP นี้น่าจะถูกครอบครองโดยคนร้าย และคนร้ายใช้ Mail server ส่ง e-mail ออกมาด้วยตัวเอง โดยไม่ได้ใช้ Mail client หรือ Logon user account

• คนร้ายส่ง e-mail นี้ออกมา โดยแนบไฟล์ชื่อ “ใบสั่งซื้อ๔๕???๔๓๒๑๑๘???๕,pdf.iso” มาด้วย ซึ่งไฟล์นี้ก็ถูก Firewall ตรวจจับความผิดปกติและเขี่ยทิ้งไปได้อย่างง่ายดาย

เรื่องของการเขี่ยไฟล์ทิ้ง ก็เป็นเรื่องน่าสนใจ ผู้ร้ายมีลูกเล่นเยอะเหลือเกิน ก็เอาไว้มาแฉกันวันหลังครับ เนื้อหาครั้งนี้ เราจะคุยกันเรื่องของ “การแอบอ้างผู้ส่ง” กันครับ

สรุปก็น่าจะร้อยเรียงเรื่องได้ว่า ผู้ร้ายได้ลักลอบเข้าไปที่ Mail server ของ ISP และได้ใช้ From account ที่น่าเชื่อถือ ซึ่งอยู่ในฐานข้อมูลของ Mail server เอง ใช้ From address นั้นในการส่ง spam mail ออกมา โดยผู้ร้ายมี e-mail address ของ optimus. อยู่ในฐานข้อมูลขนาดใหญ่ ซึ่งฐานข้อมูลผู้รับนี้ก็ยังมีอีกหลาย Domain ของหลายบริษัทอยู่ในนั้นด้วย

e-mail ที่ส่งออกมา ก็แนบไฟล์ Malware เพื่อหวังให้ผู้รับคลิก ซึ่งกับ Domain อื่น ๆ ที่ไม่มีระบบป้องกันไฟล์แปลกปลอม ไฟล์นี้ก็จะไปถึงมือของผู้รับ และผู้รับอาจหลงกลเปิดไฟล์ขึ้นมา ความซวยก็จะมาเยือนผู้รับและผู้เปิดไฟล์นั้นทันทีครับ แบบนี้เป็นอันว่าผู้ร้ายทำงานสำเร็จ อาจได้เหยื่อ Ransomware เพิ่มอีกราย

ไม่อยากโดนแอบอ้างว่าเป็นผู้ส่ง Spam

ในโลกของ e-mail นั้น มีการแอบอ้างผู้ส่งกันมาเป็นสิบปีแล้วครับ ดังนั้น ขบวนการป้องกันการแอบอ้าง ก็มีมานานแล้วเช่นกัน แต่เชื่อมั้ยครับ ไม่ค่อยมีคนสนใจจะเปิดใช้มาตรการป้องกันการแอบอ้างที่ว่านี้เท่าไหร่ มาตรการที่ว่านี้ เรียกว่า SPF record ครับ เรียกสั้น ๆ แค่ SPF ละกัน

e-mail ที่ยกมาเป็นตัวอย่างครั้งนี้ ถือว่าเป็นตัวอย่างไม่ดี...ที่ดี คือ Domain ของผู้ส่ง (lumiauto.) เขาไม่เปิดใช้มาตรการป้องกันที่ว่านี้ครับ ทำให้คนในโลกนี้บอกไม่ได้เลยว่า e-mail ที่ได้รับนี้ มาจาก lumiauto จริงหรือเปล่า พอเช็คไม่ได้ ก็ต้องเลือกล่ะครับว่า จะรับ e-mail นี้หรือจะทิ้ง

ส่วนใหญ่ก็เลือกที่จะรับ e-mail ครับ แม้จะตรวจดูต้นทางไม่ได้ ก็รับเอาไว้ก่อน มันจึงเป็นที่มาของ e-mail ปลอมที่ผมหยิบมาให้ดูนี่แหละ เป็นไงล่ะ เปิดมาก็เจอระเบิดเป็นไฟล์แนบจริง ๆ ด้วย

ทีนี้เราจะรู้ได้อย่างไรว่า เจ้าของ Domain เขาไม่ได้เปิดใช้ SPF....... ง่ายมากครับ แค่ใช้ web นี้ตรวจดูครับ เปิดไปที่ https://mxtoolbox.com/spf.aspx

ในช่อง Domain Name ให้พิมพ์ว่า lumiauto.com เข้าไปดูครับ แล้วก็กดที่ปุ่ม SPF Record Lookup ถ้าผลออกมาไม่มีตารางที่มีตัวหนังสือสีเขียว ก็แสดงว่าเขาไม่ได้เปิดใช้ SPF ซึ่ง ณ วัน-เวลาที่กำลังเขียนเรื่องนี้ Domain นี้ยังไม่ได้เปิดใช้ SPF ครับ

เราสามารถลองป้อน Domain อื่น ๆ ที่เรารู้จัก เพื่อทดสอบว่า Domain นั้นมีการเปิดใช้ SPF เพื่อป้องกันการปลอมตัวผู้ส่งหรือเปล่า

เสร็จแล้วก็ย้อนกลับมาถามตัวเองว่า เฮ้ย...แล้วออฟฟิศเราล่ะ เปิด SPF ป่าววะ !!!

ก็ลองป้อนเข้าไปเช็คกันดูครับ ไม่ได้ยากเลย กดดูก็รู้แล้ว ถ้าไม่ได้มีตารางที่มีตัวหนังสือเขียว ๆ ออกมา ก็แสดงว่า ในโลกนี้ ใคร ๆ ก็สามารถจะส่ง e-mail ไปให้ใครต่อใคร โดยอ้างว่า ส่งมาจาก Account ของคนในออฟฟิศของคุณได้ ไม่แตกต่างจาก e-mail ตัวอย่างที่ผมยกมาให้ดูนี้

คุณไม่จำเป็นจะต้องเป็นผู้เชี่ยวชาญด้าน e-mail ก็สามารถเช็คได้ว่า ออฟฟิศของคุณปลอดภัยจากการโดนแอบอ้างหรือไม่ โดยตรวจจาก SPF นี้ ถ้าพบว่าไม่ได้ Domain ของคุณไม่ได้เปิด SPF เอาหน้าจอที่คุณตรวจ SPF นี้ไปถามคนที่รับผิดชอบ e-mail เขาเลยครับ เอาผลการตรวจ SPF ให้เขาดู เทียบกับ Domain อื่น ๆ ที่เขามี SPF เปิดใช้กัน ให้ Mail admin เขาไปจัดการเปิด SPF มาให้เรียบร้อย คุณเองก็คอยตรวจดูด้วยหน้า mxtoolbox เท่านั้น มันเขียวเมื่อไหร่ ก็แสดงว่า Mail admin เขาเปิด SPF ขึ้นมาใช้แล้ว ก็เป็นอันว่า Domain ของคุณก็จะไม่ถูกแอบอ้างแล้ว

เรื่อง SPF นี้ ใช้ป้องกันการแอบอ้างนอกองค์กรนะครับ ส่วนเรื่องการแอบอ้างภายใน เช่น พนักงาน A จะส่ง e-mail ไปให้พนักงาน B โดยอ้างว่าส่งมาจากพนักงาน C อันนี้ SPF ไม่เกี่ยวนะครับ การป้องกันในระดับนี้ เป็นอีกกลไกหนึ่งที่มีอยู่ใน Security setting ของ Mail server เองครับ สามารถแจ้งให้ Mail admin เปิดให้ทำงานได้เหมือนกันครับ

เกี่ยวอะไรกับครีมกันแดดมั้ย

เราอาจรู้จัก SPF จากครีมกันแดด (Sun Protection Factor) วันนี้ก็มารู้จัก SPF อีกตัวที่มีเอาไว้ป้องกันการปลอมตัวผู้ส่ง (Sender Policy Framework) ถ้าคุณไม่อยากให้ใครเอา Address ของคุณไปแอบอ้าง ก็ช่วยกันตรวจดู Domain ของเราเองครับ mxtoolbox.com ใช้ง่ายอย่างที่แนะนำไป ไม่ต้องเป็นผู้เชี่ยวชาญก็ทำได้

Cybersecurity เป็นสิ่งที่ทุกคนสามารถมีส่วนร่วมได้ครับ

ที่มาของบทความ : http://www.optimus.co.th/Training/OPT-TR-0330