ในช่วงปีที่ผ่านมา หลายคนคงเริ่มคุ้นชื่อกับคำว่าภัยคุกคามขั้นสูง (Advanced Threat) ซึ่งเป็นภัยคุกคามที่ตรวจจับด้วยวิธีปกติ เช่น Signature-based ไม่ได้ผล เนื่องจากอาจเป็นภัยคุกคามที่ไม่เคยพบเห็นมาก่อน (Unknown Threat หรือ Zero-day Attack) หรือมีเทคนิคในการหลบหลีกการตรวจจับ (Evasion Technique) ต้องใช้วิธีการอื่นๆเข้ามาช่วยวิเคราะห์ ไม่ว่าจะเป็นการทำ Sandboxing, การตรวจสอบแบบ Behavior-based หรือการทำ Big Data Analysis

สมัยก่อน การโจมตีของแฮ็คเกอร์จะเป็นการโจมตีแบบหว่านไปทั่ว คือ โจมตีหลายๆบริษัท หรือหลายๆเป้าหมายพร้อมๆกัน เพื่อดูว่าเป้าหมายใดมีช่องโหว่ในการที่จะเจาะระบบเข้าไปได้ แต่ตอนนี้ที่มีการนำเทคโนโลยีหลายอย่างเข้ามาใช้ภายในบริษัท ไม่ว่าจะเป็นระบบคลาวด์ หรือ BYOD ทำให้พนักงานสามารถเข้าถึงระบบเครือข่ายจากที่ใดก็ได้ ส่งผลให้แฮ็คเกอร์มีช่องทางที่สามารถเก็บรวบรวมข้อมูลและเจาะระบบเป้าหมายได้มากกว่าสมัยก่อน การเลือกโจมตีเฉพาะเป้าหมายที่ต้องการ เรียกว่า Targeted Attack และการค่อยๆเจาะระบบเป้าหมายไปเรื่อยๆโดยอาศัยวิธีการต่างๆ เช่น Advanced Threat หรือ Advanced Malware ที่มีความสลับซับซ้อน ยากต่อการวิเคราะห์และตรวจจับ จนกว่าจะเจาะผ่านเข้าไปได้ เรียกว่าการโจมตีแบบ Advanced Persistent Threat (APT)

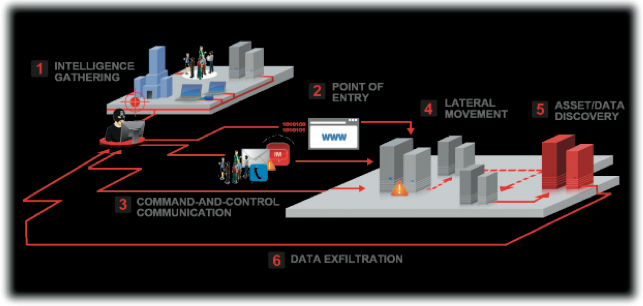

ขั้นตอนการโจมตีแบบ Targeted Attack / APT

1. Intelligence Gathering

เปรียบเสมือนภารกิจลาดตระเวนของหน่วยทหาร เป็นเฟสเริ่มต้นเพื่อเก็บรวบรวมข้อมูลของเป้าหมาย ไม่เพียงแค่ข้อมูลเกี่ยวกับระบบ IT เท่านั้น ยังรวมถึงข้อมูลเกี่ยวกับโครงสร้างขององค์กร, ลักษณะการทำงาน และความเชื่อมโยงระหว่าง Business Application ที่ใช้กับหน้าที่ความรับผิดของพนักงานแต่ละคน เพื่อนำมาวิเคราะห์กลยุทธ์ในการเจาะระบบเป้าหมายต่อไป

2. Point of Entry and Compromise

ปกติแล้ว แฮ็คเกอร์จะใช้ประโยชน์จากการติดต่อสื่อสารพื้นฐานขององค์กร เช่น อีเมลล์, โปรแกรมแชท หรือโซเชียลเน็ตเวิร์ค ในการส่งกลไกบางอย่างเข้ามาเพื่อเป็นช่องทางเริ่มต้นในการเจาะระบบ ซึ่งแฮ็คเกอร์จะใช้วิธี Social Engineering เช่น ส่งลิงค์หลอกให้เหยื่อมากด หรือดาวน์โหลดมัลแวร์เข้าไปในองค์กร เป็นต้น เมื่อรวมกับข้อมูลที่รวบรวมมาได้ในขั้นตอนที่ 1 แฮ็คเกอร์ก็สามารถเลือกและระบุจุดที่เป็นช่องโหว่ที่เปราะบางที่สุดขององค์กรนั้นๆได้ การแทรกซึมระบบได้เริ่มขึ้นแล้ว

3. Command-and-Control (C&C) Communication

หลังจากระบบของเหยื่อเริ่มถูกเจาะ การติดต่อสื่อสารระหว่างเครื่องที่ติดมัลแวร์หรือเครื่องที่มีกลไกของแฮ็คเกอร์ซ่อนอยู่ กับ C&C Server จะเริ่มต้นขึ้นเพื่อรับส่งข้อมูลและรับคำสั่งจากแฮ็คเกอร์ในการดำเนินการขั้นต่อไป ซึ่งแฮ็คเกอร์จะใช้เทคนิคต่างๆนานาเพื่อหลบซ่อนไม่ให้เหยื่อรู้ตัวว่ามีการรับส่งข้อมูลนี้อยู่ โดยอาจใช้วิธีส่งข้อมูลผสมมากับทราฟฟิคปกติ หรือเข้ารหัสข้อมูลเพื่อไม่ให้เหยื่อตรวจจับได้

4. Lateral Movement

เมื่อแฮ็คเกอร์มั่นใจแล้วว่าสามารถสร้างช่องโหว่เข้ามาในระบบโดยที่ไม่มีใครตรวจจับได้แล้ว เครื่องที่ติดมัลแวร์หรือมีกลไกลของแฮ็คเกอร์ซ่อนอยู่จะถูกรับคำสั่งให้สแกนรอบๆระบบเครือข่ายเพื่อค้นหาข้อมูลสำคัญ หรือหาช่องทางที่สามารถเข้าถึงข้อมูลสำคัญของเหยื่อได้

5. Asset/Data Discovery

ข้อมูลสำคัญ เช่น บัตรเครดิต, ข้อมูลลูกค้า, ข้อมูลการเงิน หรือข้อมูลที่เป็นเป้าหมายของแฮ็คเกอร์ถูกค้นพบ แฮ็คเกอร์เตรียมขโมยข้อมูลออกมา

6. Data Exfiltration

เป้าหมายสูงสุดของแฮ็คเกอร์ คือ ขโมยข้อมูลที่ต้องการออกจากระบบเครือข่ายมายังภายนอก ซึ่งการส่งถ่ายข้อมูลอ่านทำอย่างรวดเร็ว หรือค่อยๆทำก็ได้ แต่มักจะปลอมปนมากับทราฟฟิคปกติ หรือเข้ารหัสข้อมูลเพื่อหลีกเลี่ยงการถูกตรวจจับ

ที่มาแหล่งข่าว :

https://www.techtalkthai.com/what-is-targeted-attack-and-apt/

ความเห็นส่วนตัว : แม้นี่จะเป็นเพียงภัยคุกคามตามบริษัท

แต่ตามบ้านก็ยิ่งน่าเป็นห่วงกว่ามาก โดยเฉพาะหลายๆ คนที่ตั้งใจใช้โปรแกรม Baidu เองและท่านอื่นๆ น่าจะรู้ดีอยู่แล้วว่า โปรแกรมในเครือ Baidu นั้นมีการแอบขโมยข้อมูลของผู้ใช้คอม ข้อมูลทุกๆ อย่างด้วย ดังนั้นโปรแกรมในเครือ Baidu จึงเรียกได้เลยว่า "เป็นโปรแกรมที่สร้างช่องโหว่ผ่านตัวโปรแกรมของตัว Baidu เอง เพื่อหวังจะแอบเอาข้อมูลต่างๆ ออกไป" หากใครใช้ Spark จะรู้กันดี ถ้ามองออก

สามารถเปิดดู Task Manager ได้เลยว่าหากคอมคุณไม่ได้เปิด Spark Browser จะพบว่ามี Process ตัวนึงที่เป็นของ Spark Browser มันแอบทำงานอยู่เบื้องหลัง ทั้งๆ ที่ยังไม่ได้เปิดโปรแกรมเข้าเว็บใดๆ เลย ซึ่งพฤติกรรมแบบนี้

เคยมีปรากฎมาแล้วปีนี้ก็ยังมีอยู่นั่นคือ ในคอมบางคนอาจมีโปรเซสการทำงานที่ชื่อ iexplore.exe อันนี้จะเป็นของ Internet Explorer จริงๆ แต่มันจะโดนมัลแวร์อาศัยใช้เป็นตัวการในการแอบส่งเมล์ขยะต่างๆ ออกไปข้างนอกได้ โดยอาศัยโปรเซสของ Internet Explorer แน่นอนว่าการกระทำของ Baidu Spark ก็แบบเดียวกัน

Targeted Attack และ Advanced Persistent Threat ภัยคุกคามปัญหาใหญ่ในปัจจุบัน

สมัยก่อน การโจมตีของแฮ็คเกอร์จะเป็นการโจมตีแบบหว่านไปทั่ว คือ โจมตีหลายๆบริษัท หรือหลายๆเป้าหมายพร้อมๆกัน เพื่อดูว่าเป้าหมายใดมีช่องโหว่ในการที่จะเจาะระบบเข้าไปได้ แต่ตอนนี้ที่มีการนำเทคโนโลยีหลายอย่างเข้ามาใช้ภายในบริษัท ไม่ว่าจะเป็นระบบคลาวด์ หรือ BYOD ทำให้พนักงานสามารถเข้าถึงระบบเครือข่ายจากที่ใดก็ได้ ส่งผลให้แฮ็คเกอร์มีช่องทางที่สามารถเก็บรวบรวมข้อมูลและเจาะระบบเป้าหมายได้มากกว่าสมัยก่อน การเลือกโจมตีเฉพาะเป้าหมายที่ต้องการ เรียกว่า Targeted Attack และการค่อยๆเจาะระบบเป้าหมายไปเรื่อยๆโดยอาศัยวิธีการต่างๆ เช่น Advanced Threat หรือ Advanced Malware ที่มีความสลับซับซ้อน ยากต่อการวิเคราะห์และตรวจจับ จนกว่าจะเจาะผ่านเข้าไปได้ เรียกว่าการโจมตีแบบ Advanced Persistent Threat (APT)

ขั้นตอนการโจมตีแบบ Targeted Attack / APT

1. Intelligence Gathering

เปรียบเสมือนภารกิจลาดตระเวนของหน่วยทหาร เป็นเฟสเริ่มต้นเพื่อเก็บรวบรวมข้อมูลของเป้าหมาย ไม่เพียงแค่ข้อมูลเกี่ยวกับระบบ IT เท่านั้น ยังรวมถึงข้อมูลเกี่ยวกับโครงสร้างขององค์กร, ลักษณะการทำงาน และความเชื่อมโยงระหว่าง Business Application ที่ใช้กับหน้าที่ความรับผิดของพนักงานแต่ละคน เพื่อนำมาวิเคราะห์กลยุทธ์ในการเจาะระบบเป้าหมายต่อไป

2. Point of Entry and Compromise

ปกติแล้ว แฮ็คเกอร์จะใช้ประโยชน์จากการติดต่อสื่อสารพื้นฐานขององค์กร เช่น อีเมลล์, โปรแกรมแชท หรือโซเชียลเน็ตเวิร์ค ในการส่งกลไกบางอย่างเข้ามาเพื่อเป็นช่องทางเริ่มต้นในการเจาะระบบ ซึ่งแฮ็คเกอร์จะใช้วิธี Social Engineering เช่น ส่งลิงค์หลอกให้เหยื่อมากด หรือดาวน์โหลดมัลแวร์เข้าไปในองค์กร เป็นต้น เมื่อรวมกับข้อมูลที่รวบรวมมาได้ในขั้นตอนที่ 1 แฮ็คเกอร์ก็สามารถเลือกและระบุจุดที่เป็นช่องโหว่ที่เปราะบางที่สุดขององค์กรนั้นๆได้ การแทรกซึมระบบได้เริ่มขึ้นแล้ว

3. Command-and-Control (C&C) Communication

หลังจากระบบของเหยื่อเริ่มถูกเจาะ การติดต่อสื่อสารระหว่างเครื่องที่ติดมัลแวร์หรือเครื่องที่มีกลไกของแฮ็คเกอร์ซ่อนอยู่ กับ C&C Server จะเริ่มต้นขึ้นเพื่อรับส่งข้อมูลและรับคำสั่งจากแฮ็คเกอร์ในการดำเนินการขั้นต่อไป ซึ่งแฮ็คเกอร์จะใช้เทคนิคต่างๆนานาเพื่อหลบซ่อนไม่ให้เหยื่อรู้ตัวว่ามีการรับส่งข้อมูลนี้อยู่ โดยอาจใช้วิธีส่งข้อมูลผสมมากับทราฟฟิคปกติ หรือเข้ารหัสข้อมูลเพื่อไม่ให้เหยื่อตรวจจับได้

4. Lateral Movement

เมื่อแฮ็คเกอร์มั่นใจแล้วว่าสามารถสร้างช่องโหว่เข้ามาในระบบโดยที่ไม่มีใครตรวจจับได้แล้ว เครื่องที่ติดมัลแวร์หรือมีกลไกลของแฮ็คเกอร์ซ่อนอยู่จะถูกรับคำสั่งให้สแกนรอบๆระบบเครือข่ายเพื่อค้นหาข้อมูลสำคัญ หรือหาช่องทางที่สามารถเข้าถึงข้อมูลสำคัญของเหยื่อได้

5. Asset/Data Discovery

ข้อมูลสำคัญ เช่น บัตรเครดิต, ข้อมูลลูกค้า, ข้อมูลการเงิน หรือข้อมูลที่เป็นเป้าหมายของแฮ็คเกอร์ถูกค้นพบ แฮ็คเกอร์เตรียมขโมยข้อมูลออกมา

6. Data Exfiltration

เป้าหมายสูงสุดของแฮ็คเกอร์ คือ ขโมยข้อมูลที่ต้องการออกจากระบบเครือข่ายมายังภายนอก ซึ่งการส่งถ่ายข้อมูลอ่านทำอย่างรวดเร็ว หรือค่อยๆทำก็ได้ แต่มักจะปลอมปนมากับทราฟฟิคปกติ หรือเข้ารหัสข้อมูลเพื่อหลีกเลี่ยงการถูกตรวจจับ

ที่มาแหล่งข่าว : https://www.techtalkthai.com/what-is-targeted-attack-and-apt/

ความเห็นส่วนตัว : แม้นี่จะเป็นเพียงภัยคุกคามตามบริษัท แต่ตามบ้านก็ยิ่งน่าเป็นห่วงกว่ามาก โดยเฉพาะหลายๆ คนที่ตั้งใจใช้โปรแกรม Baidu เองและท่านอื่นๆ น่าจะรู้ดีอยู่แล้วว่า โปรแกรมในเครือ Baidu นั้นมีการแอบขโมยข้อมูลของผู้ใช้คอม ข้อมูลทุกๆ อย่างด้วย ดังนั้นโปรแกรมในเครือ Baidu จึงเรียกได้เลยว่า "เป็นโปรแกรมที่สร้างช่องโหว่ผ่านตัวโปรแกรมของตัว Baidu เอง เพื่อหวังจะแอบเอาข้อมูลต่างๆ ออกไป" หากใครใช้ Spark จะรู้กันดี ถ้ามองออก สามารถเปิดดู Task Manager ได้เลยว่าหากคอมคุณไม่ได้เปิด Spark Browser จะพบว่ามี Process ตัวนึงที่เป็นของ Spark Browser มันแอบทำงานอยู่เบื้องหลัง ทั้งๆ ที่ยังไม่ได้เปิดโปรแกรมเข้าเว็บใดๆ เลย ซึ่งพฤติกรรมแบบนี้ เคยมีปรากฎมาแล้วปีนี้ก็ยังมีอยู่นั่นคือ ในคอมบางคนอาจมีโปรเซสการทำงานที่ชื่อ iexplore.exe อันนี้จะเป็นของ Internet Explorer จริงๆ แต่มันจะโดนมัลแวร์อาศัยใช้เป็นตัวการในการแอบส่งเมล์ขยะต่างๆ ออกไปข้างนอกได้ โดยอาศัยโปรเซสของ Internet Explorer แน่นอนว่าการกระทำของ Baidu Spark ก็แบบเดียวกัน